- English

- Español

- Português

- русский

- Français

- 日本語

- Deutsch

- tiếng Việt

- Italiano

- Nederlands

- ภาษาไทย

- Polski

- 한국어

- Svenska

- magyar

- Malay

- বাংলা ভাষার

- Dansk

- Suomi

- हिन्दी

- Pilipino

- Türkçe

- Gaeilge

- العربية

- Indonesia

- Norsk

- تمل

- český

- ελληνικά

- український

- Javanese

- فارسی

- தமிழ்

- తెలుగు

- नेपाली

- Burmese

- български

- ລາວ

- Latine

- Қазақша

- Euskal

- Azərbaycan

- Slovenský jazyk

- Македонски

- Lietuvos

- Eesti Keel

- Română

- Slovenski

- मराठी

- Srpski језик

Cos'è la protezione circolare nel modulo jammer?

2024-10-09

Modulo scusasolitamente utilizzato in specifici scenari di interferenza del segnale, e l'emergere della tecnologia Circle Protection ha portato una nuova svolta. La Protezione Circolare può creare un'area di protezione circolare unica quando si lavora sul modulo jammer. In quest'area, segnali specifici vengono efficacemente interferiti e schermati, fornendo agli utenti un mezzo di controllo del segnale più affidabile.

Gli esperti sottolineano che i vantaggi della tecnologia Circle Protection risiedono nella sua precisione e stabilità. Può regolare le dimensioni e l'intensità dell'area di protezione in base alle diverse esigenze, garantendo che possa funzionare bene anche in un ambiente complesso. Allo stesso tempo, la tecnologia offre anche un elevato grado di sicurezza per prevenire inutili interferenze di segnale sulle apparecchiature e sui sistemi periferici.

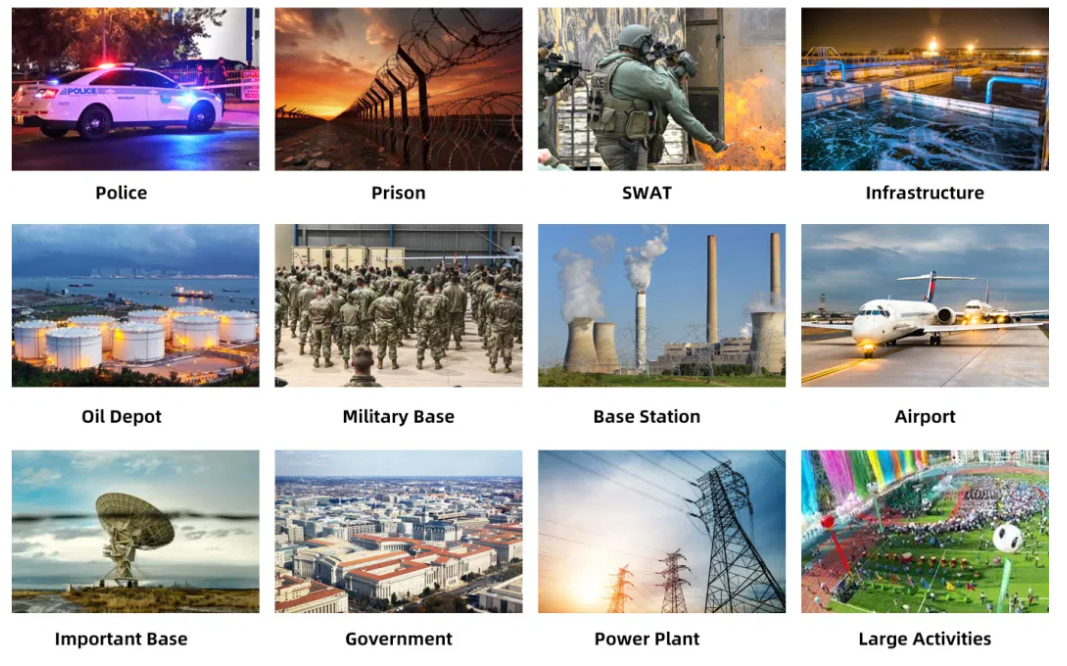

Attualmente, numerose aziende hanno iniziato a prestare attenzione e a studiare l'applicazione della tecnologia Circle Protection in diversi campi. Dall'interferenza del segnale e dalla protezione in campo militare, alla comunicazione riservata e alla sicurezza in campo commerciale, tutti hanno ampie prospettive di sviluppo.

Poiché la tecnologia continua ad avanzare, abbiamo motivo di credere che Circle Protection svolgerà un ruolo più importante nel campo dei moduli jammer, fornendo un forte supporto per la sicurezza e la stabilità del segnale in vari settori.

Circle Protection Casi applicativi della tecnologia in diversi ambiti:

Campo militare

1. Lo schieramento di moduli di disturbo con tecnologia Circle Protection intorno alla base militare può formare aree specifiche di schermatura del segnale per impedire al nemico di ottenere importanti contenuti di intelligence e di comunicazione nella base attraverso mezzi di ricognizione elettronica.

2. Nelle operazioni speciali, i soldati trasportano attrezzature miniaturizzate con tecnologia Circle Protection per stabilire circoli locali di protezione dalle interferenze del segnale nell'area di missione per impedire al nemico di controllare a distanza ordigni esplosivi o condurre comunicazioni per garantire la sicurezza delle proprie azioni.

Agenzia di riservatezza

1. Le unità di riservatezza possono utilizzare la tecnologia Circle Protection per schermare importanti aree di archiviazione di file e sale conferenze per impedire a fonti esterne di rubare informazioni interne tramite segnali wireless e garantire la sicurezza delle informazioni riservate.

2. Nei siti che implicano il trattamento di informazioni altamente sensibili, installare potenti sistemi di interferenza con la tecnologia Circle Protection per impedire a qualsiasi dispositivo elettronico non autorizzato di accedere e trasmettere dati.

Sicurezza per grandi eventi

1. In importanti conferenze internazionali, eventi sportivi e altre occasioni, le apparecchiature tecnologiche Circle Protection verranno utilizzate per impedire ai terroristi di utilizzare segnali wireless per far esplodere bombe o altre attività dannose per garantire la sicurezza del personale sul luogo dell'evento.

2. Per le attività a cui partecipano leader nazionali, vengono istituite aree di protezione del cerchio per garantire la sicurezza della comunicazione tra leader e partecipanti, prevenendo al contempo interferenze esterne dannose.

Tutela delle aree core aziendali

1. I centri di ricerca e sviluppo delle aziende high-tech possono utilizzare la tecnologia Circle Protection per impedire ai concorrenti di rubare la ricerca e i segreti commerciali.

2. I data center degli istituti finanziari utilizzano la tecnologia per impedire agli hacker di entrare nel sistema tramite segnali wireless e proteggere i dati finanziari e le transazioni dei clienti.